C.15

New member

Bài viết được viết bởi Tomatoes ! Shiver chỉ Guides lại cho các bạn :4:

Phần 1: Cr@ck main.exe và add GG từ Main gốc MU Hàn.

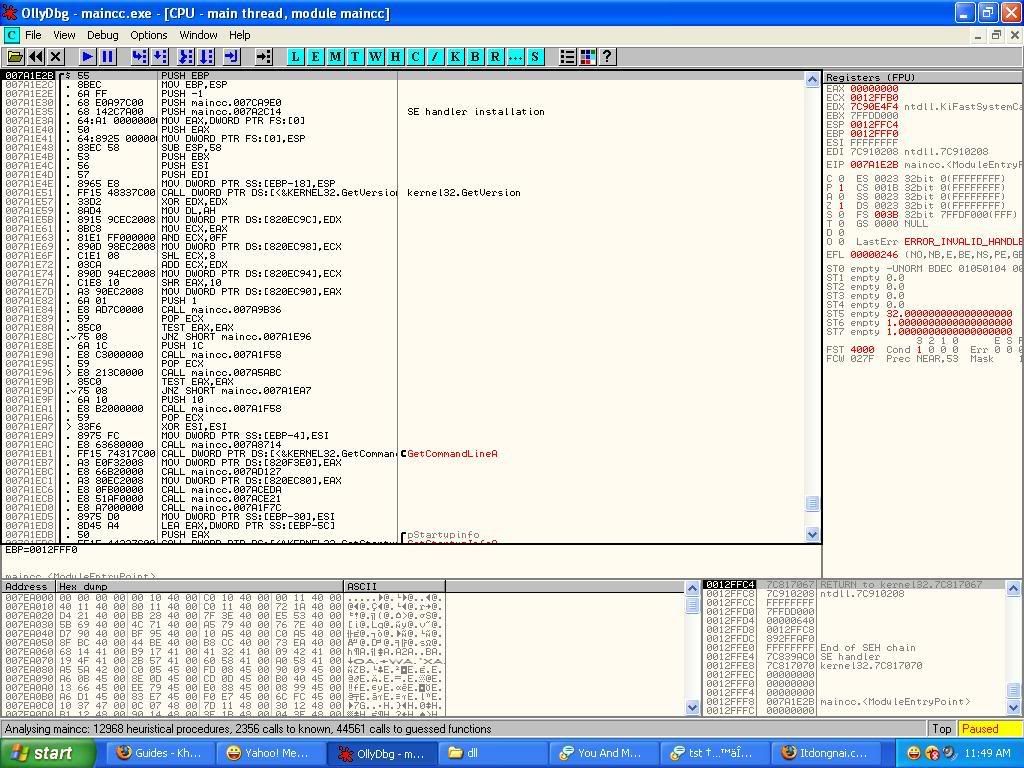

+ Load main bằng Olly :

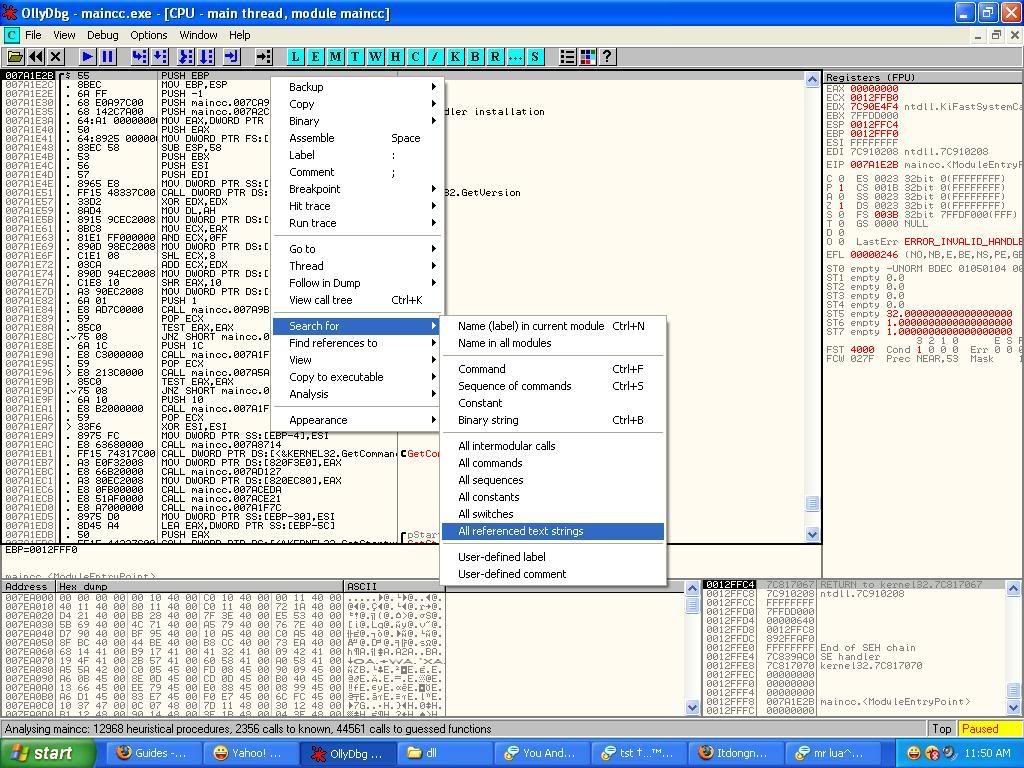

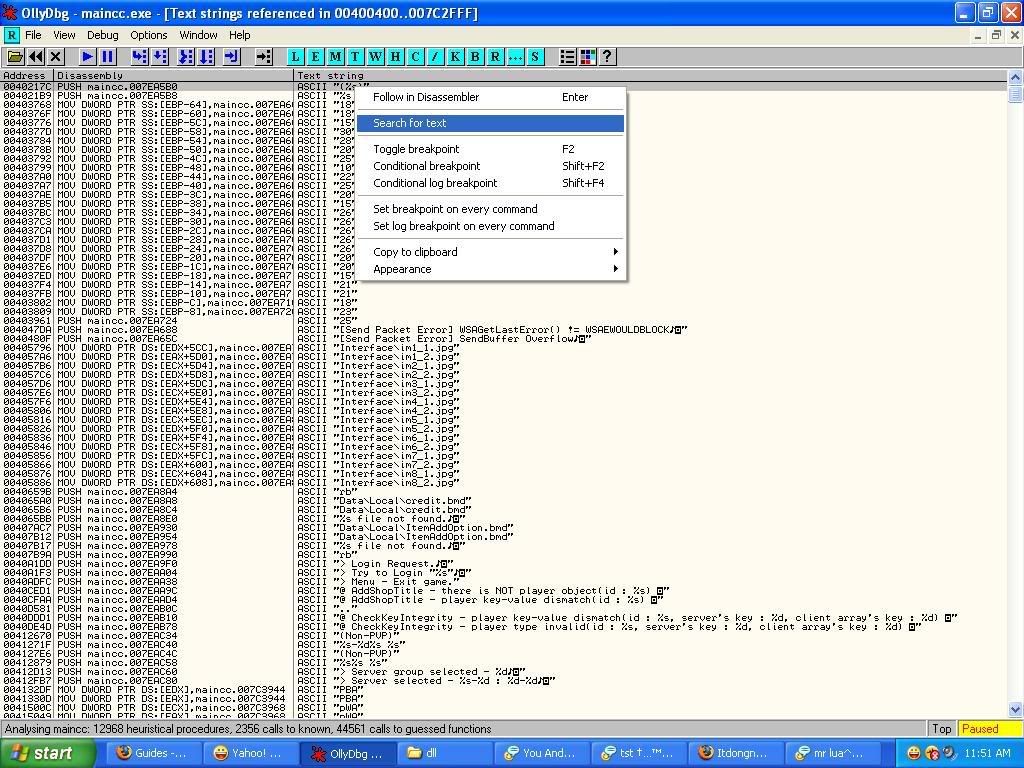

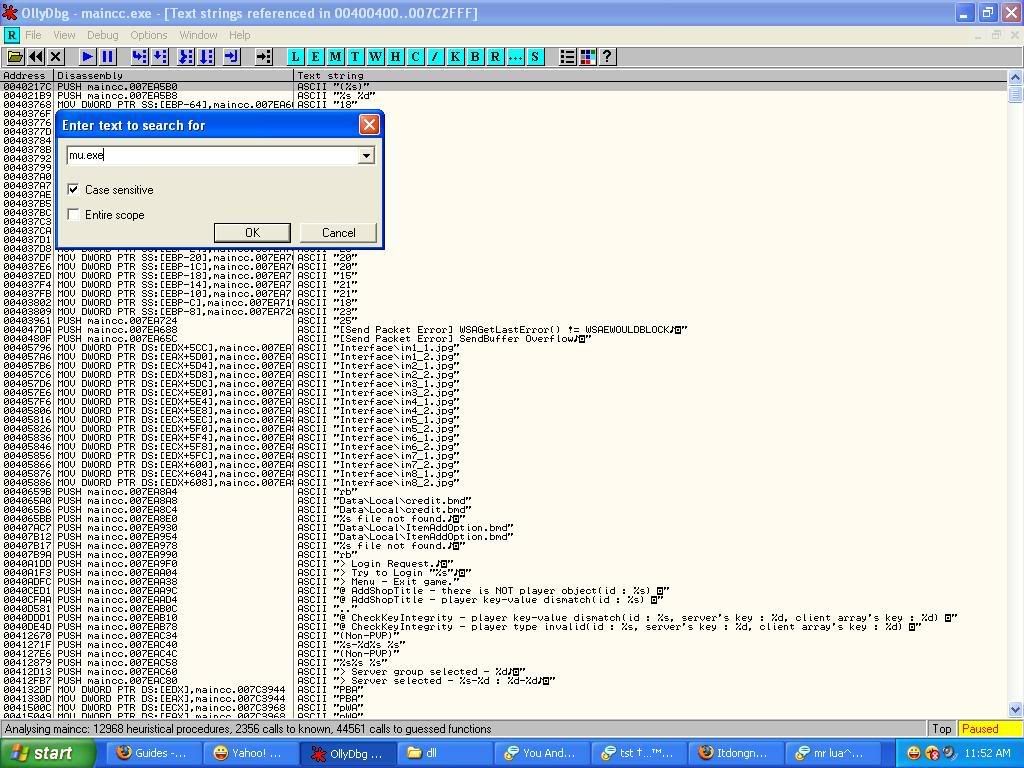

+Search text:

+search string Mu.exe

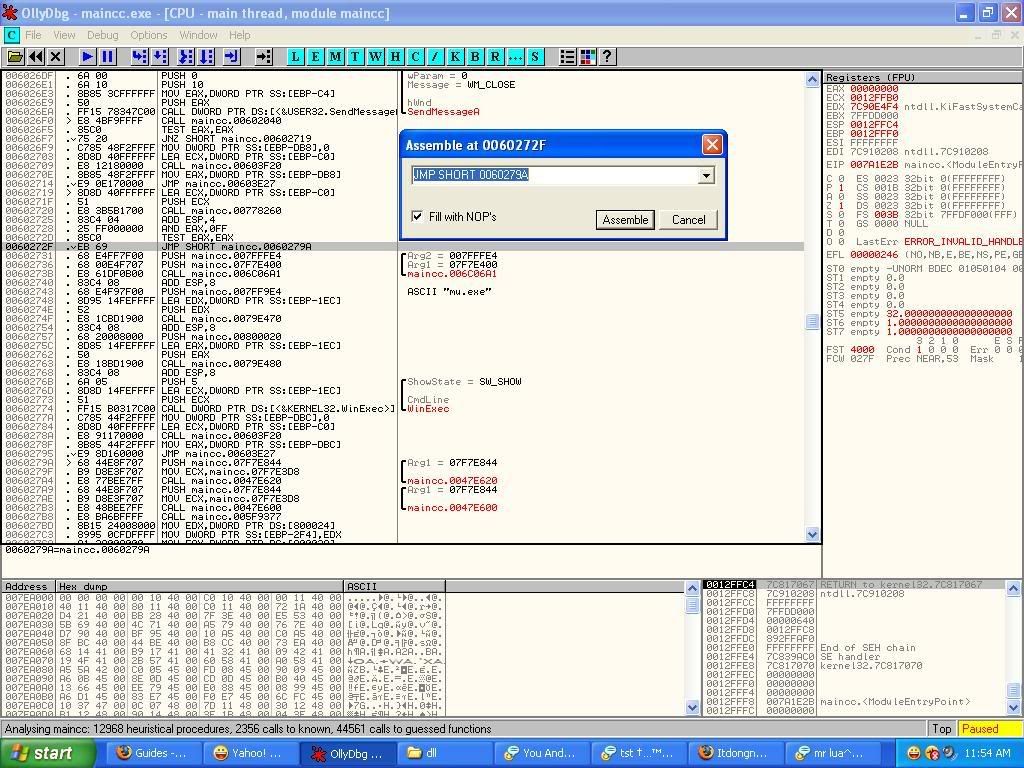

tiếp tục nhấn Ctrl+ L cho đến khi đến dòng MU.exe cuối cùng,rồi nhấp đúp vào dòng đó.

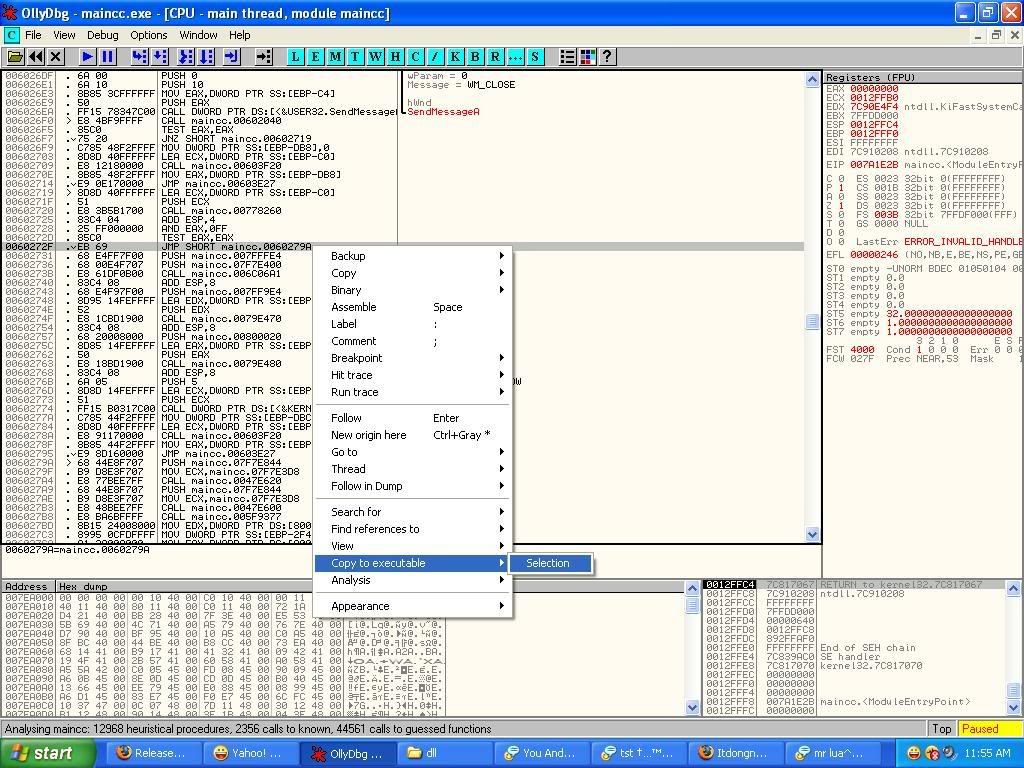

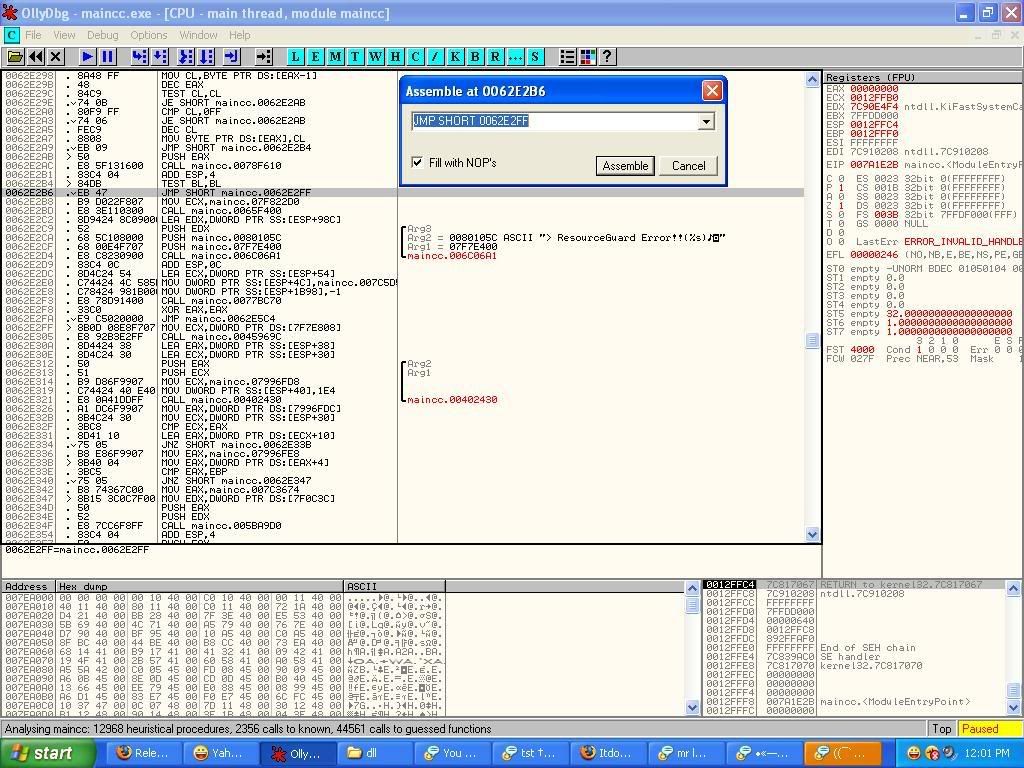

dịch lên trên 1 tí ta thấy có dòng JNZ và thay nó bằng JMP,sau đó save lại

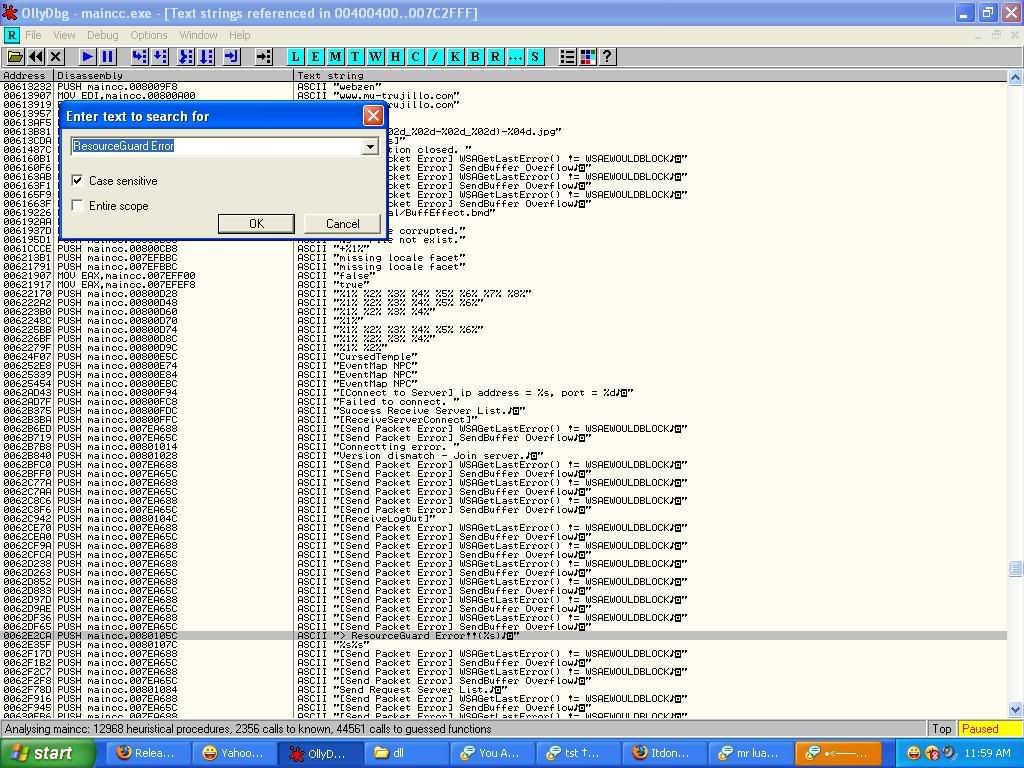

+Tiếp tục search string ResourceGuard Error:

làm tương tự như với mu.exe trên thay JE bằng JMP

Sau đó save lại.

Thế là chúng ta đã có 1 main Cr@ck và có GG từ MU Hàn.Tiếp đến chúng ta sẻ Hook dll vào main trên.

Phần 2: Hooking DLL

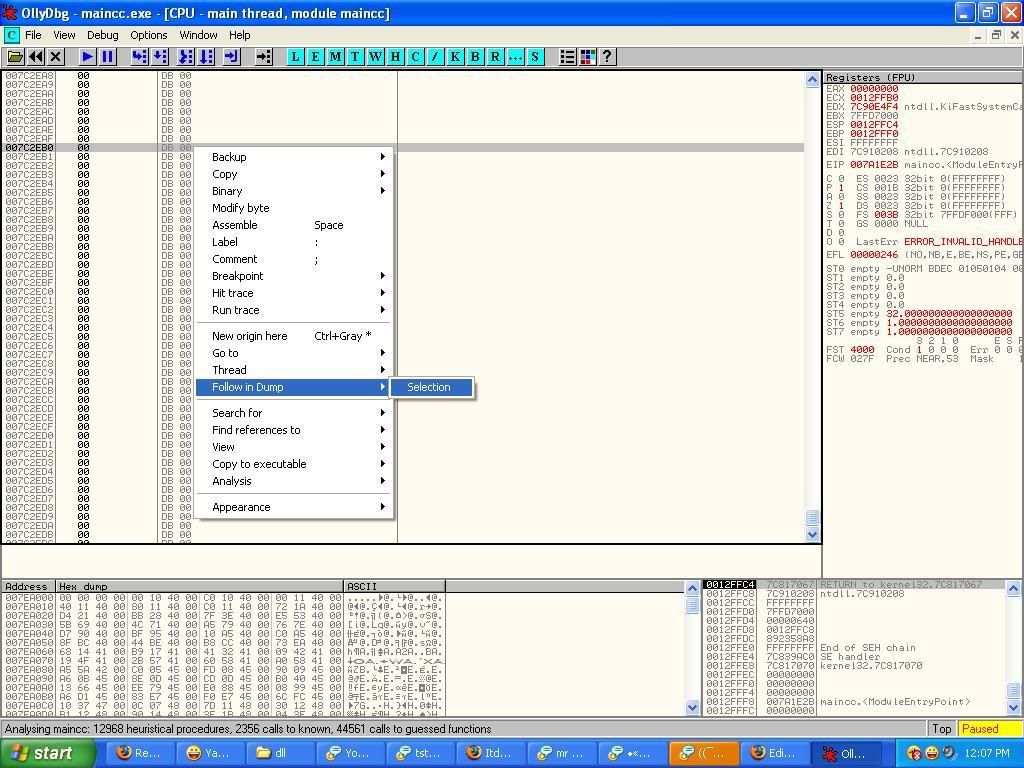

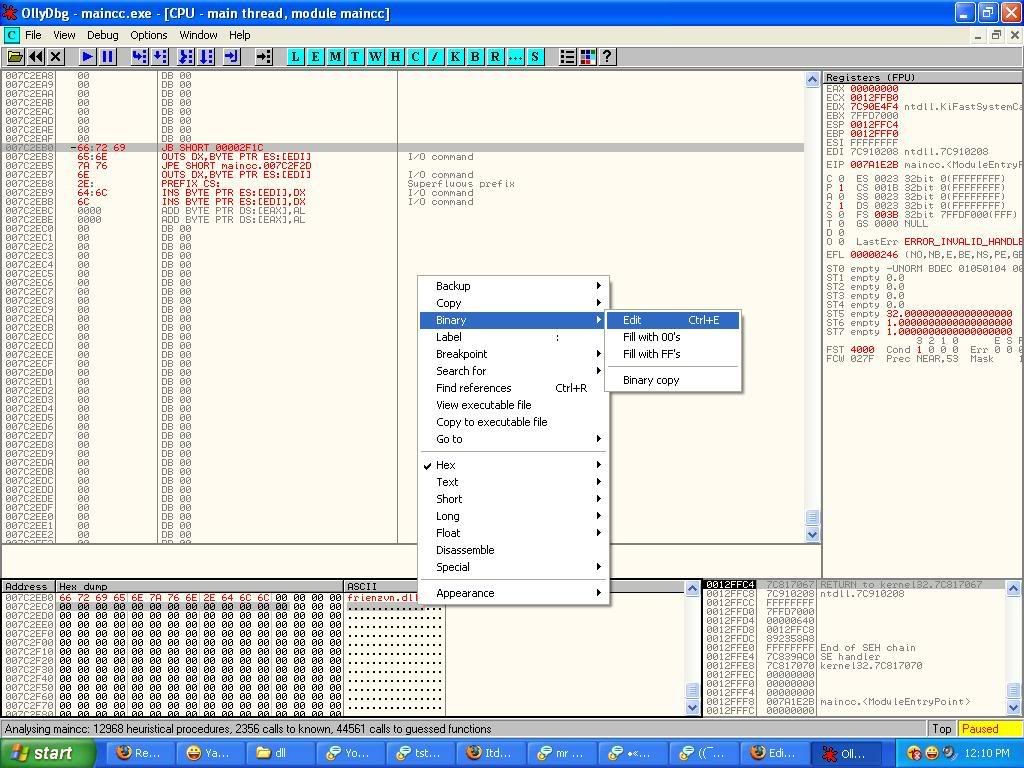

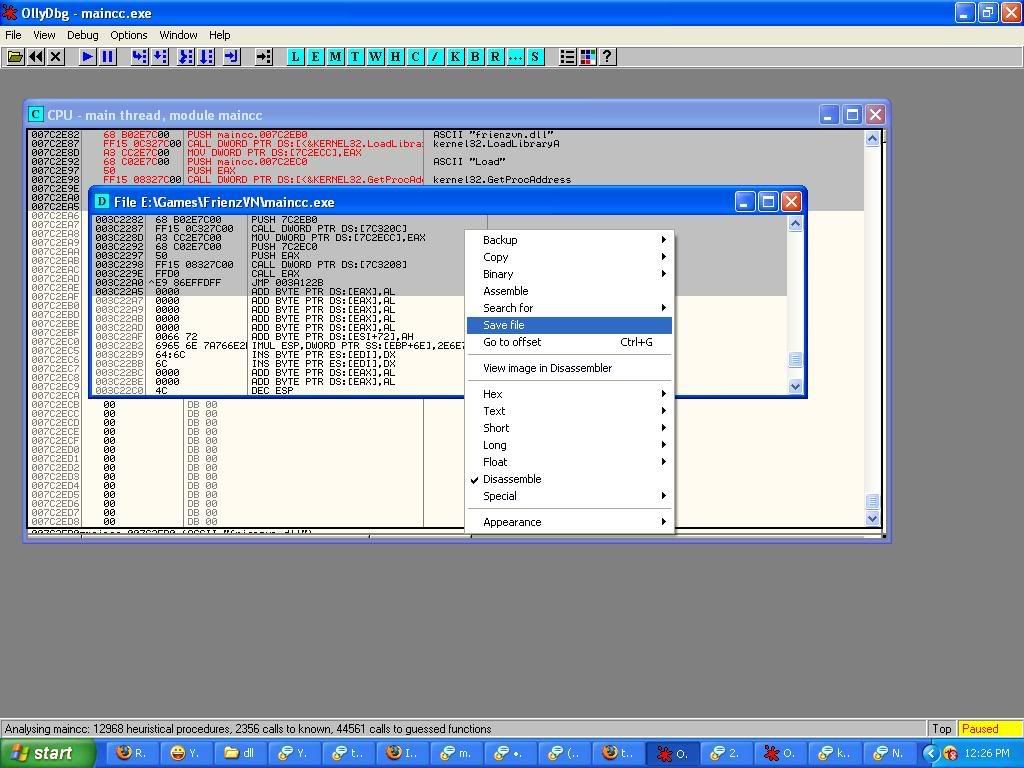

Load main trên bằng Olly sau đó kéo đến dòng trống cuối main DB 00,chọn 1 dòng trống bất kỳ và nhớ Offset đó(tốt nhất là ghi lại).Nhấp phải vào dòng đã chọn như hình dưới.

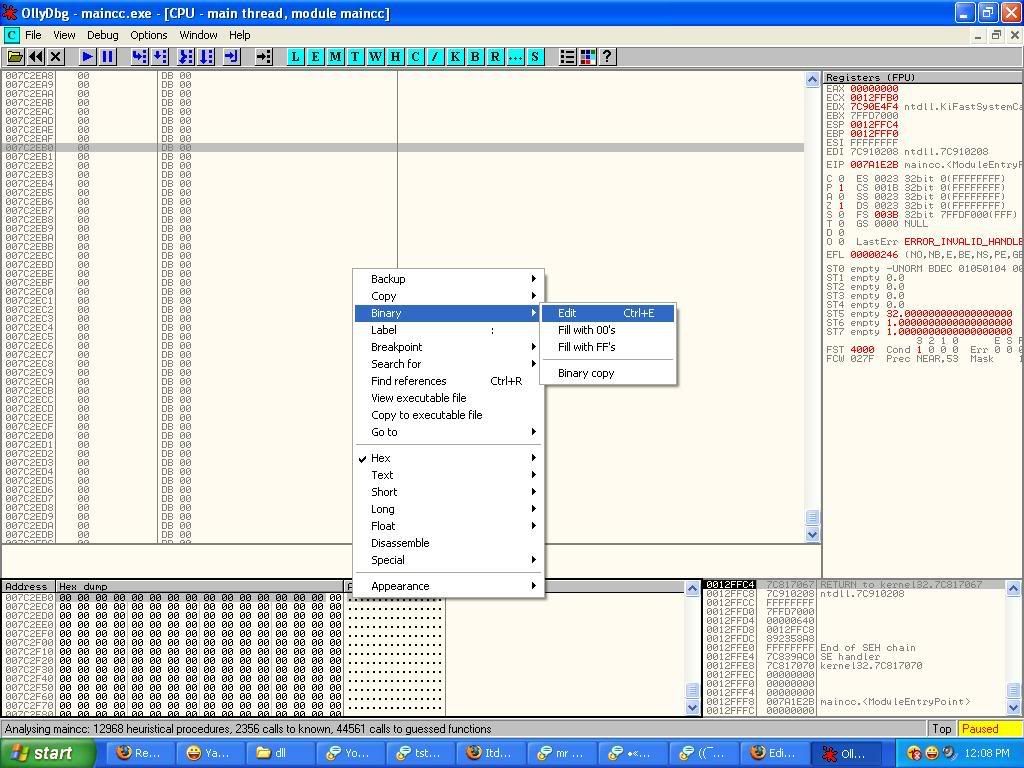

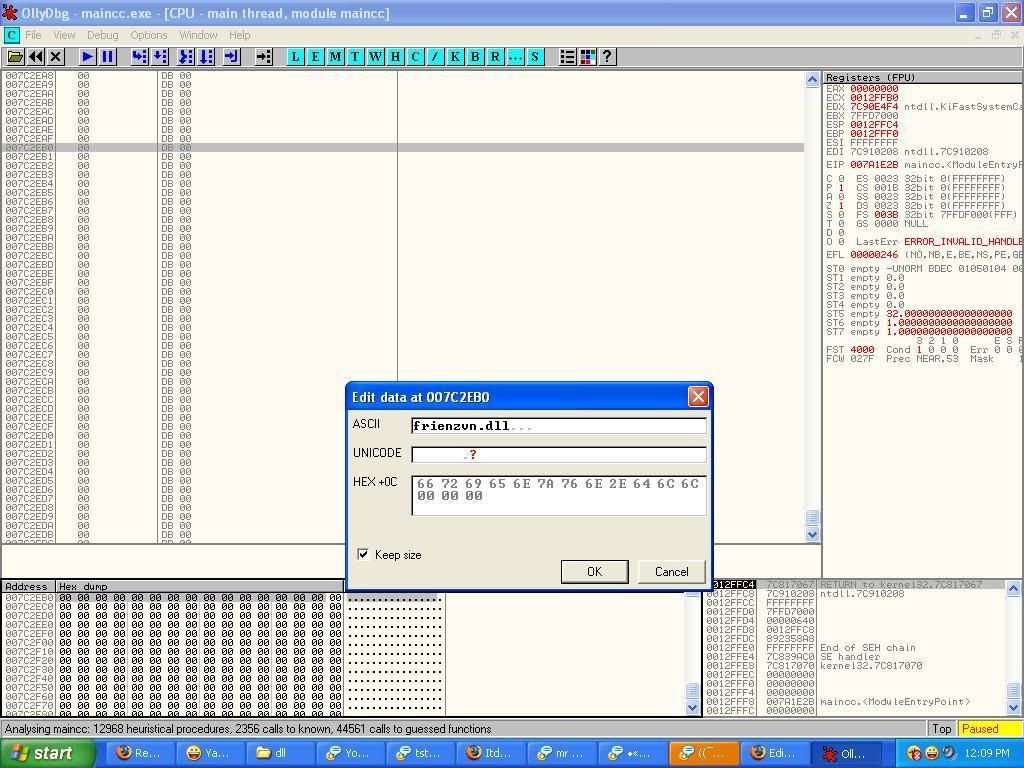

Chuyển xuống phần Dump phía dưới tô đậm những dấu chấm bên dưới sau cho viết đủ tên dll,chọn Binary_Edit điền tên dll vào VD: frienzvn.dll

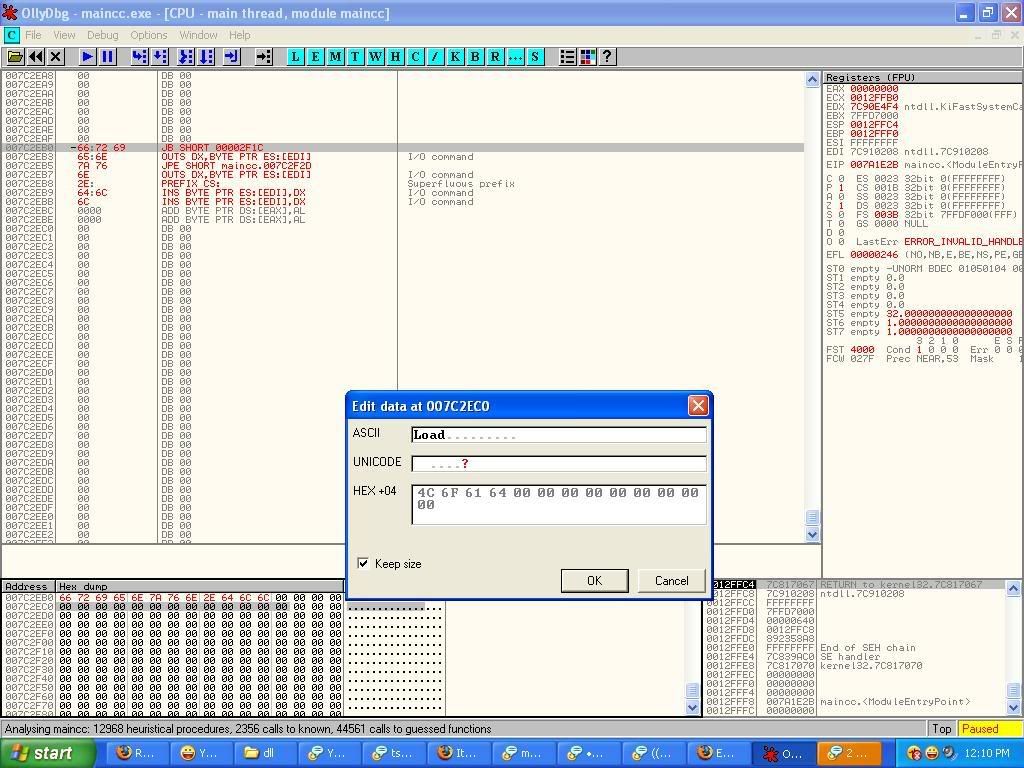

Tiếp tục chuyển xuống dưới 1 dòng và làm tương tự để điền Offset Load vô.

Phải ghi lại 2 Offset frienzvn.dll và Load lại để tí nửa thực hiện lệnh Push.

Ở đây là 2 Offset :007C2EB0 và 007C2EC0

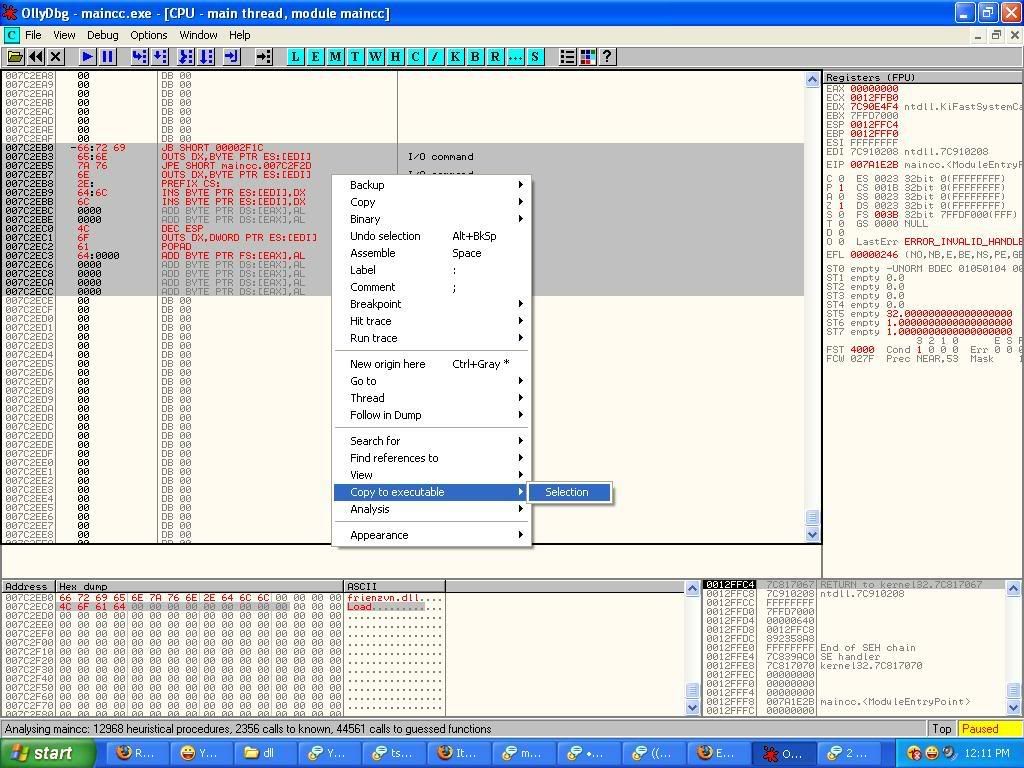

Sau đó save lại những gì đả viết

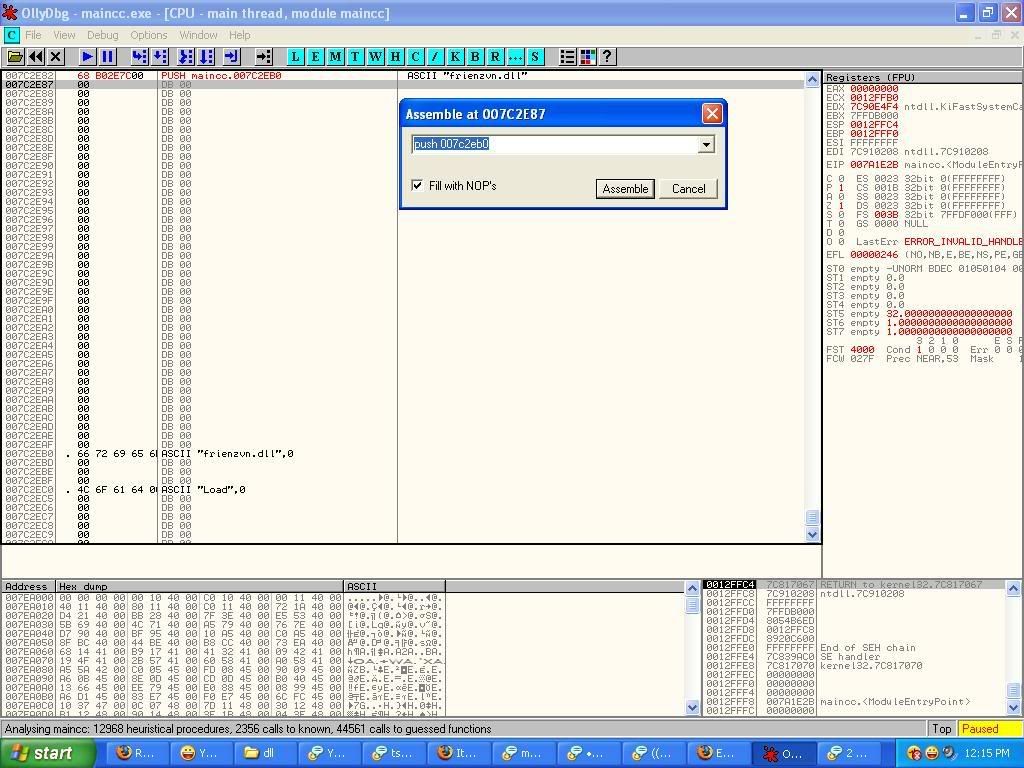

Tiếp theo chúng ta sẻ dùng lệnh Push để gọi chúng:

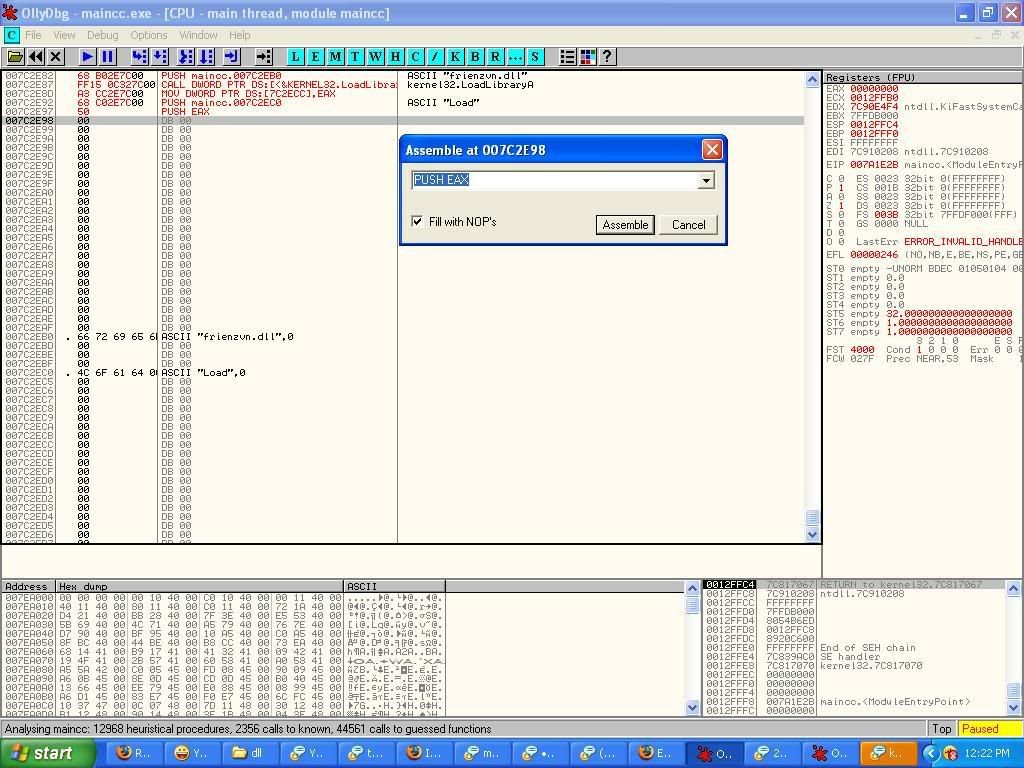

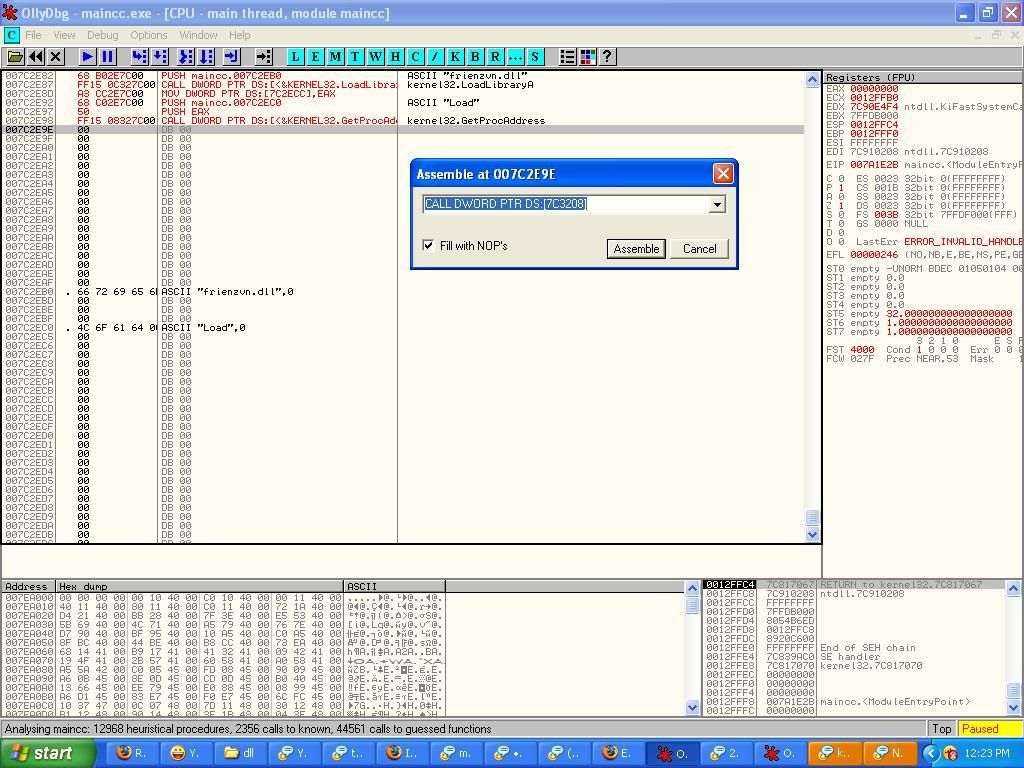

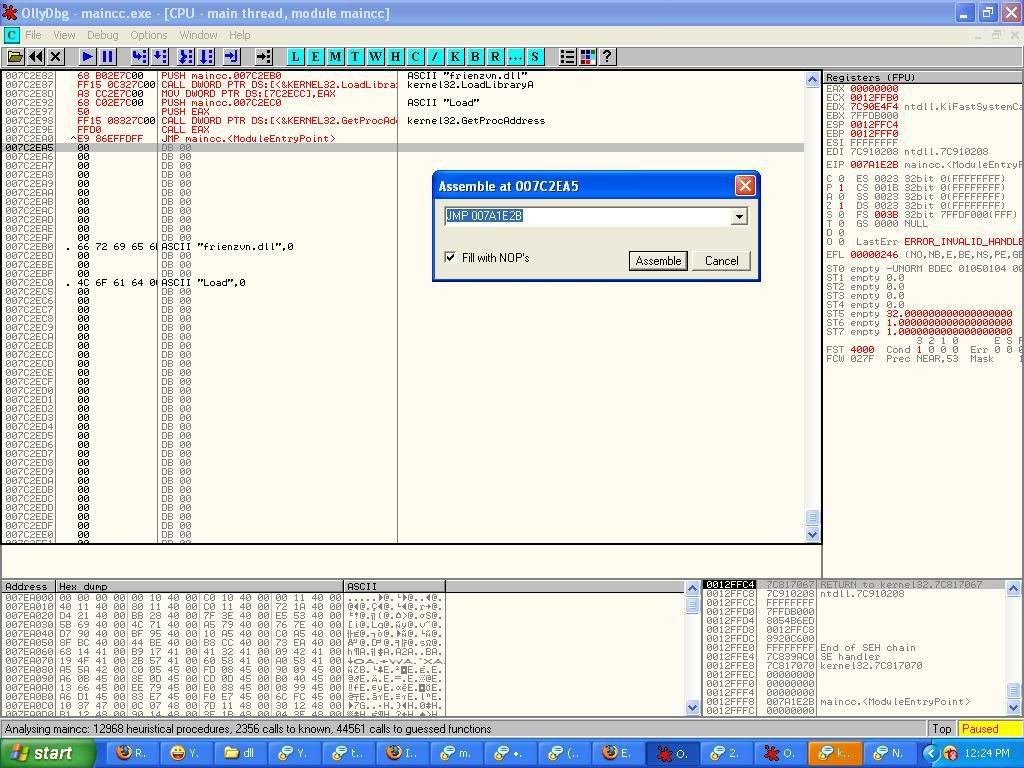

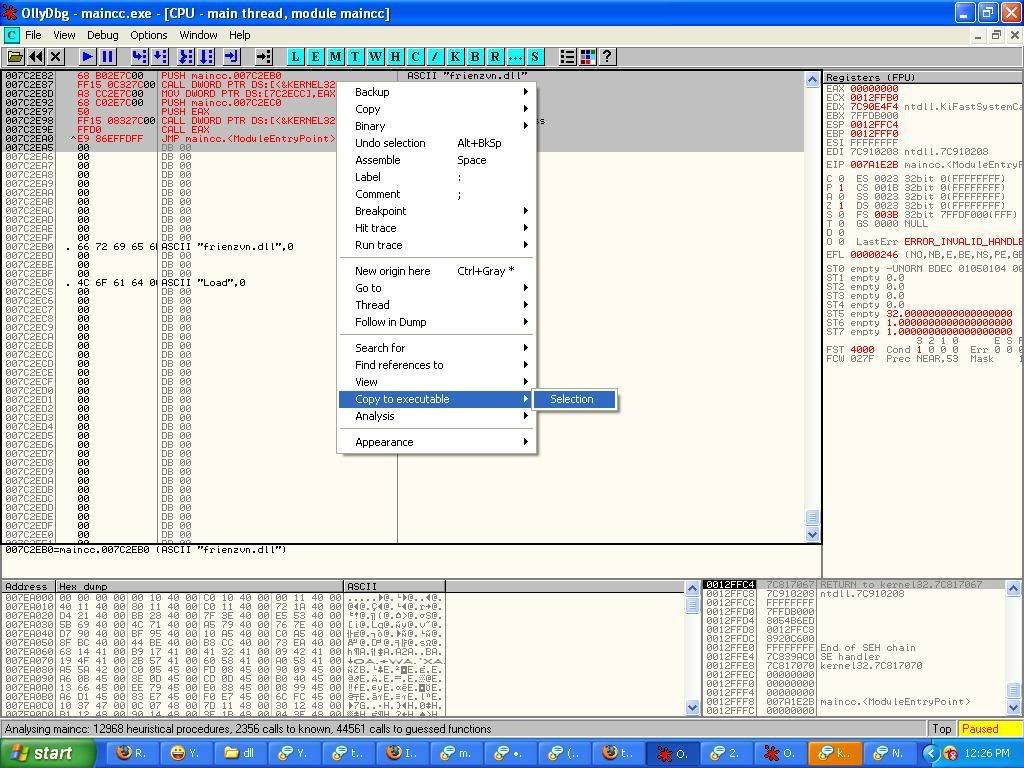

Và làm theo các hình dưới đây:

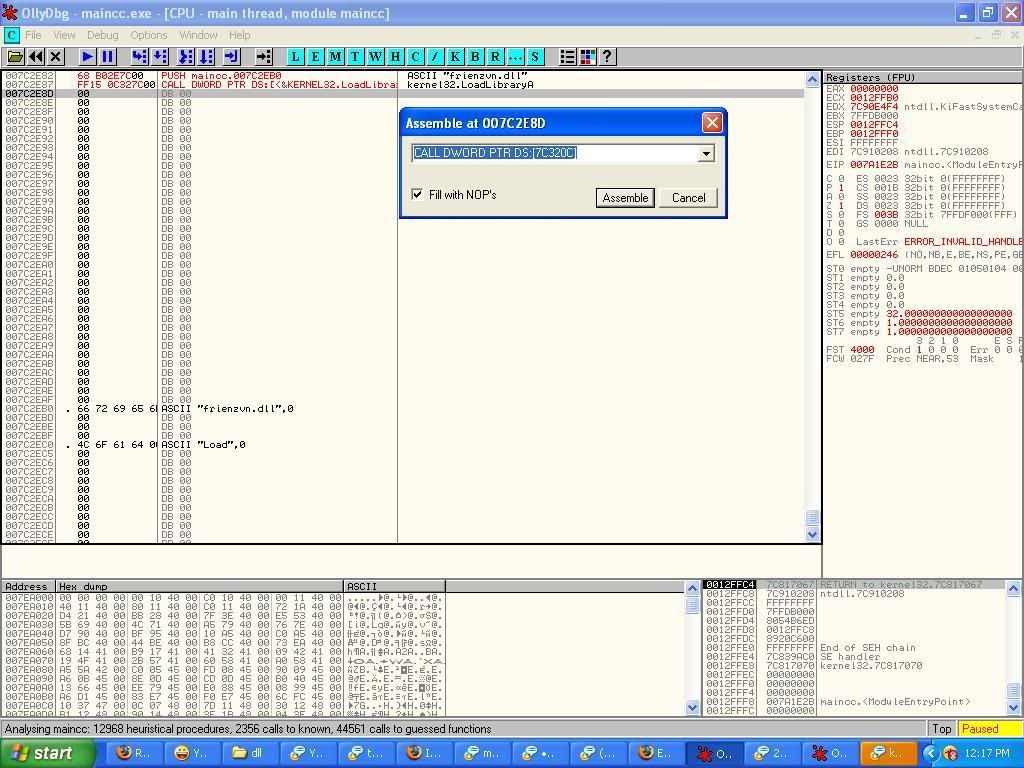

ở đây chúng ta có offset 7C320C là offset kernel32LoadLibaryA của main 1.04X,tùy các main mà chúng ta thay đổi Offset này.Cách tìm thì hãy nhấn Ctrl+T và search theo string.

Tiếp đến chúng ta sẻ dùng 1 offset trống để thực hiện hàm Load trên

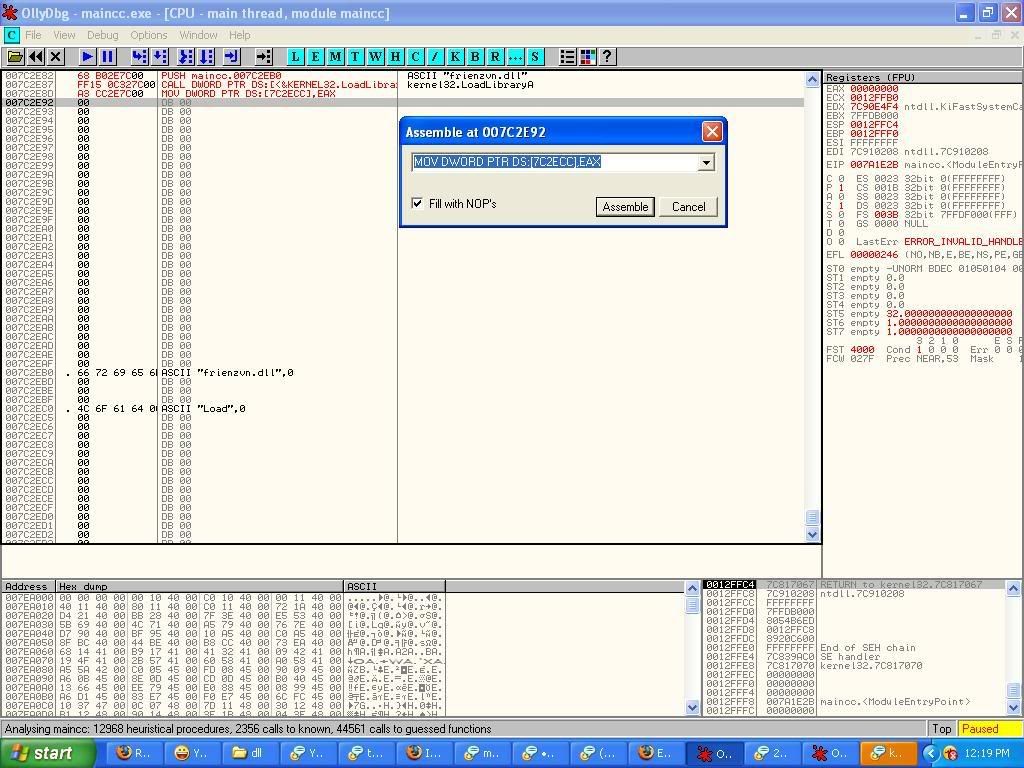

Ở đây tôi chọn Offset 007C2ECC ( nhớ là offset này phải trống nghĩa là DB 00)

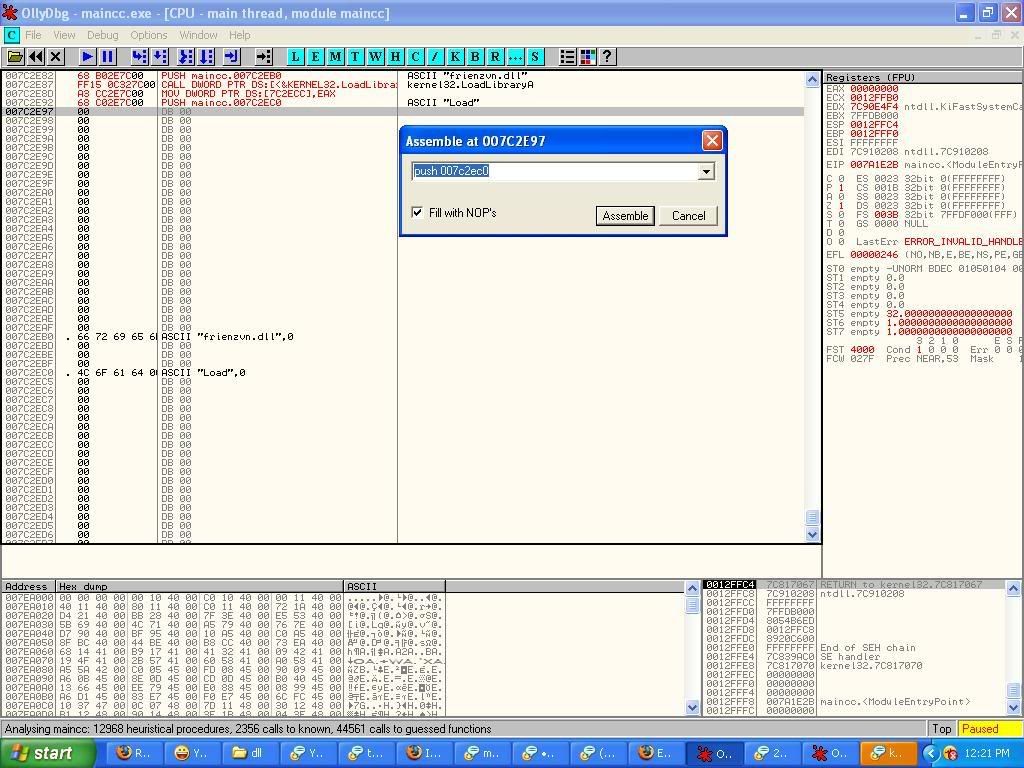

Tiếp theo chúng ta push offset Load:

và tiếp tục Push EAX

Tiếp đến là GetProcaddress cái này cũng là 1 hàm của main có thề nhấn Ctrl+T để tìm(đối với 1.04X là 007C3208)

Sau đó Call EAX rồi thực hiện JMP về Entry Point của main.

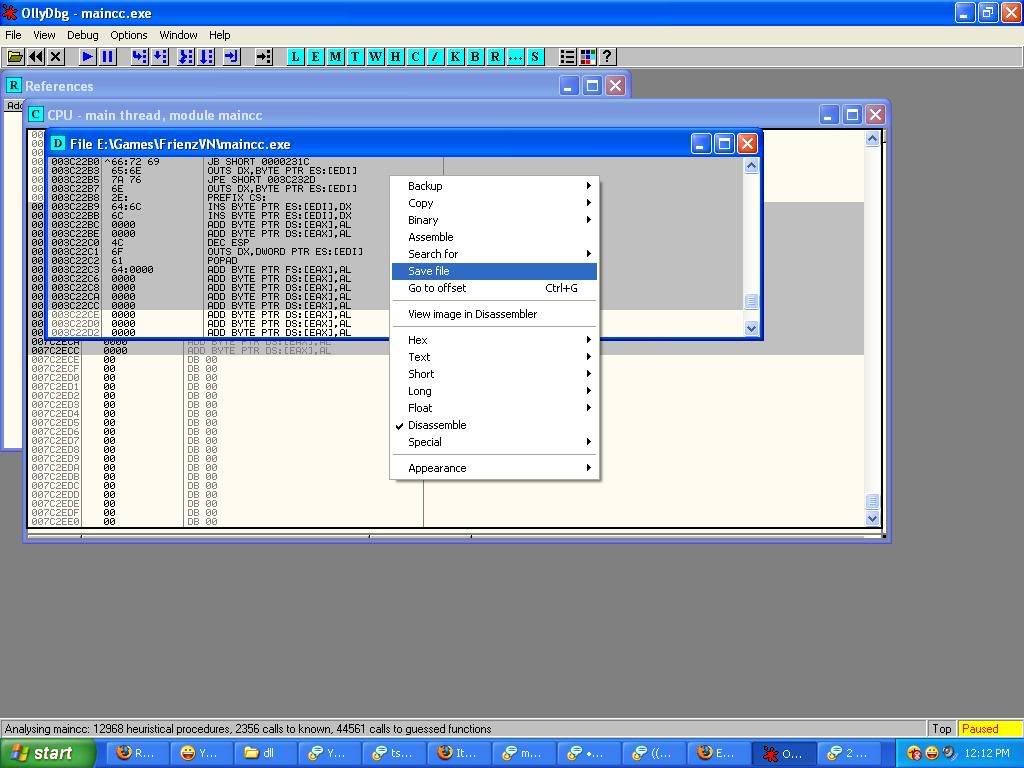

Rồi lưu tất cả những gì đã viết lại.

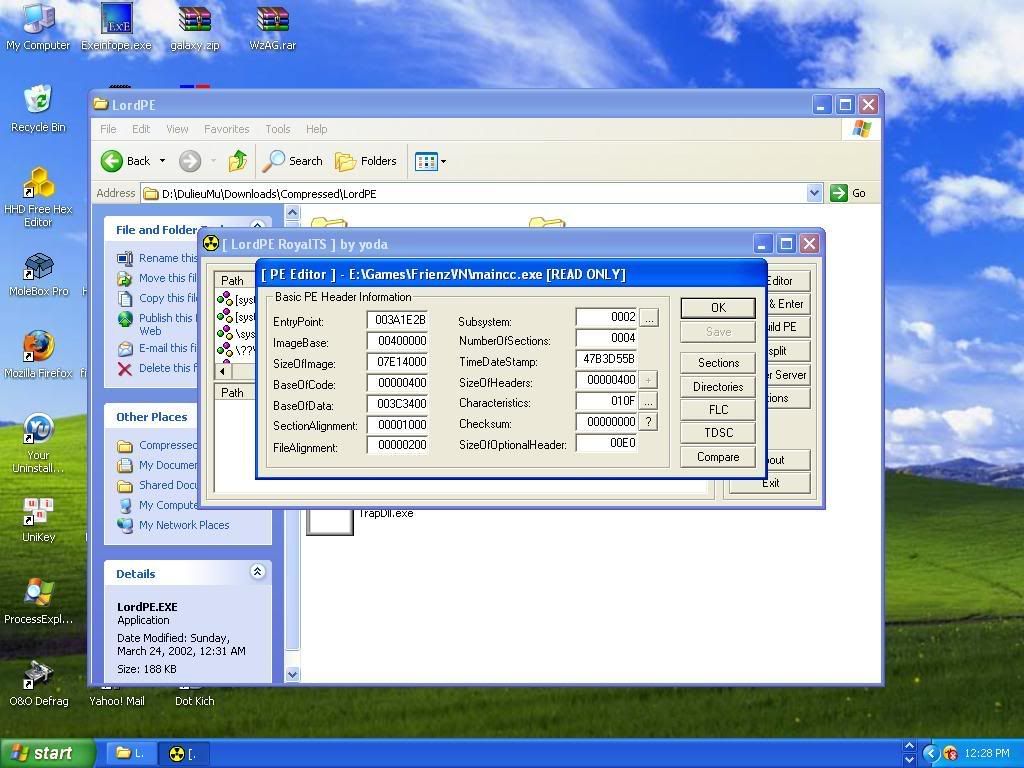

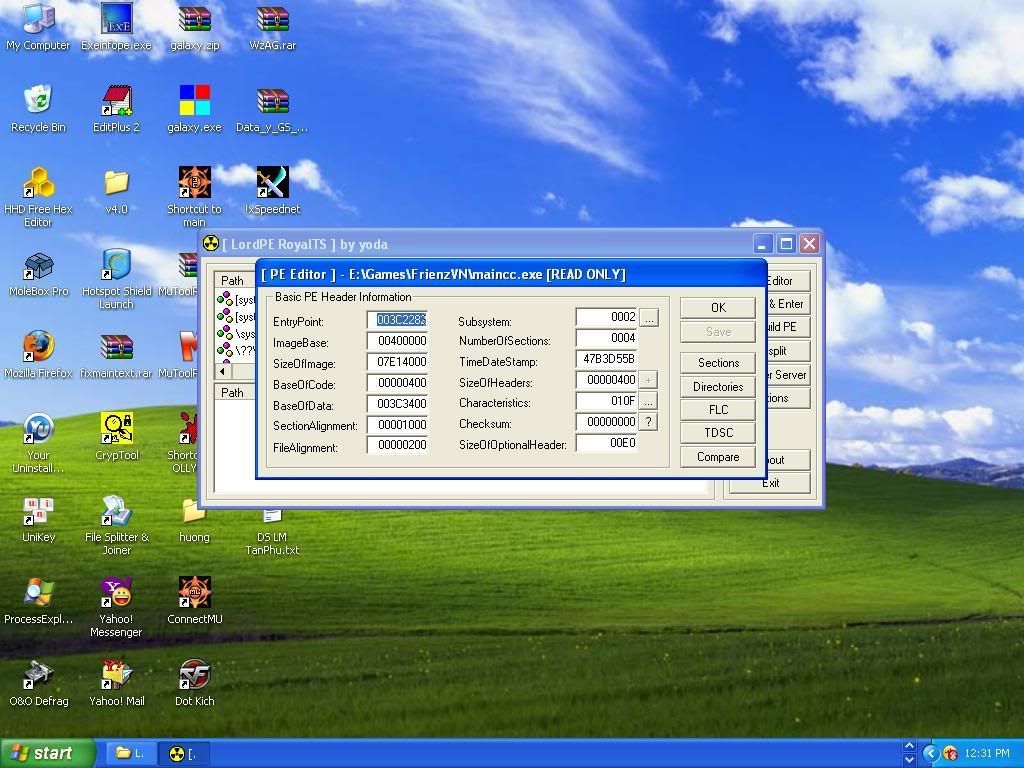

Đến đây vẩn chưa xong,chúng ta hãy mở Lord PE lên và đổi Entry point và mở section main cho nó đọc dll.

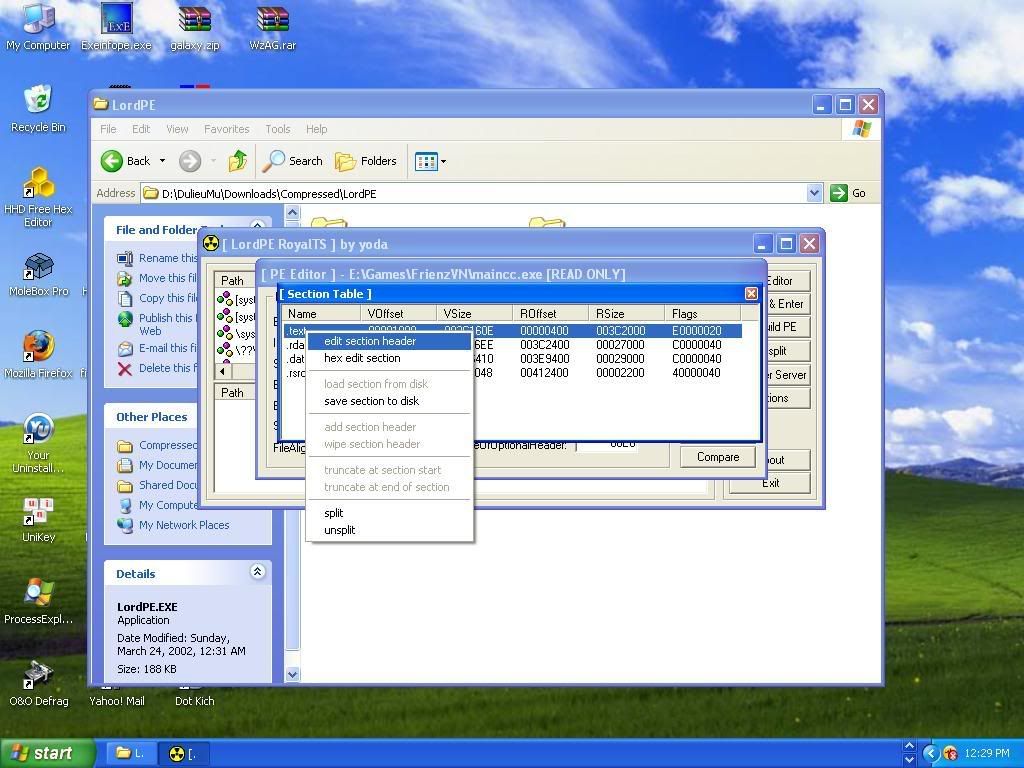

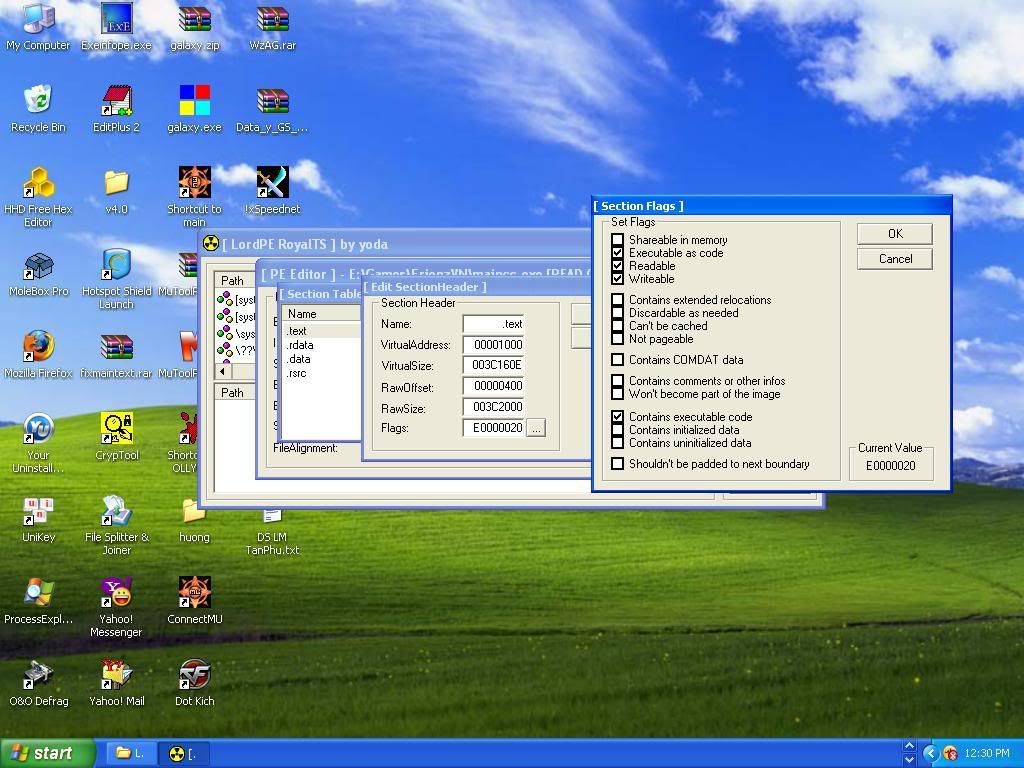

Chọn Sections sau đó Edit tất cả các Section có trong đó,gồm 4 section:

Hãy check 2 ô readable và writeable ở 4 sections sau đó OK

Cuối cùng chúng ta phải đổi Entry point của main,để nó load DLL vào.

Đây là dll add serial version IP và check size file player.bmd của bản 1.04X.

Nếu bạn pack dll này bằng Themida thì chắc khó có ai Cr@ck dc đâu.Còn main thì checksum bằng bài viết bên BOX release của tớ đã post,chắc chắn rằng game của bạn sẻ anti h@ck đc 99%.

Download:

You must be registered for see links

Tool: Lord PE

You must be registered for see links